0 引言

信息化投资已经成为企业内投资的重要组成部分。过去的20年中,对信息技术(包括软件、硬件、信息技术的服务和通信网络)的投资急剧增长,比如美国的公司对信息技术投资的年均增长20%—30%(卢长利,郭俊华,2002)。目前对于信息技术的投资正在成为多数企业的一项大宗的投资,因而也成为企业决策者和研究者关注的对象。

随着信息化程度的逐步提高,由于计算机网络的日益增加的互联性,大量用户的相互影响和访问更加容易,系统也越来越容易受影响,信息安全问题也成为信息化项目中的一个重要问题。由于信息系统的风险性带来的财务损失令人心惊:在1999年,由于Melissa、蠕虫和其他病毒造成了76亿美元的商业损失(Briney 1999)。据美国联邦调查局的调查,美国每年因为网络安全造成的经济损失超过170亿美元。2001年2月,黑客大肆攻击YAHOO、EBAY等著名商业网站及其他各类站点,造成了直接经济损失12亿美元,并引起股市动荡。

信息安全问题成为当前国内外信息技术的理论与应用的一个热点问题,也是政府、军队、金融界和企业等十分关注的问题。随着信息安全破坏事件的增加,信息安全投资也在逐步增加,用于增加安全措施,降低信息安全风险,并成为信息化项目投资中的重要组成部分。

有研究表明,在众多的组织中,信息安全投资仍是不足的,很多管理者认为信息安全投资是没有效益的,这也是造成信息安全投资不足的原因之一。目前对信息安全投资的收益及其度量、信息安全投资的决策优化缺乏定量的分析方法和模型。

本文在国家自然科学基金的支持下,对信息安全项目中的投资决策问题进行了研究。在对信息安全投资的投资回报进行分析的基础上,在信息安全预算约束,以及信息安全投资的可行性约束下,建立了信息安全投资的最优化模型,探讨确定对安全措施选择的最优模式。

1 信息系统安全风险的基本模型

根据Turban et al. (1996),风险是威胁成为现实的可能性,在一定程度上是不可避免的,所以组织必须要接受一定程度的风险。信息系统安全风险分析把风险扩展为包括破坏和损失的影响的可能性。就是说,它是一个包括两个向量的函数,一个是安全破坏事件发生的可能性,一个是这个事件所产生的影响。而信息系统中破坏事件发生的可能性又与对信息系统的威胁和信息系统的脆弱性(也即信息系统的安全措施)有关,故信息系统中破坏事件发生的可能性可通过对信息系统的威胁和信息系统的脆弱性的评估来获得。同时,事件发生所产生的影响与资产有关,故影响可以通过对资产的评估来获得。由此,风险R可看成是资产,威胁和脆弱性的函数。即:

风险 R=ƒ(z,t,v) (1)

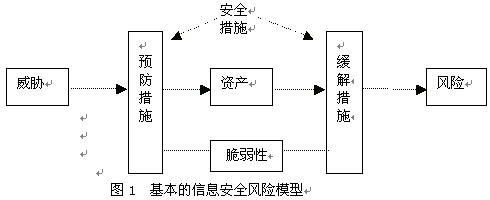

其中 z为资产值,t为对信息系统的威胁,v为信息系统的脆弱性。资产,脆弱性,威胁三者结合给出风险的度量(如图1)。任何一种因素的增加都会增加风险(Finne 1998),这样度量与信息安全相关的风险,我们需要度量威胁,脆弱性和资产价值的总和。

资产、威胁、脆弱性这三个要素构成了逻辑上不可分割的有机整体:(1)信息资产表明了对象的重要性和必要性。 (2)威胁是有能力造成安全事件并可能造成系统、组织和资产损害的环境因素。

(3)脆弱性是和资产相联系的,包括物理布置、组织、业务流程、人员控制、管理、硬件、软件和信息安全方面的脆弱点。脆弱性可能为威胁所利用从而导致对信息系统或者业务对象的损害,同样地,也可以通过弥补脆弱性的方法来降低安全风险。

通用的信息安全风险管理方法通常包括下面的要素:

(1)识别可以损害和影响关键操作和资产的威胁。

(2)基于历史信息和/或经验丰富的专家估计威胁发生的可能性。

(3)对可能受影响的关键操作和资产的价值、敏感性和重要性进行识别和评级。

(4)估计损失或损害的潜在损失(包含恢复成本在内)。

(5)识别基于成本效益分析的行动以预防和减轻风险,这包括信息安全政策,以及技术和物力控制。

2 信息安全风险评估模型的定量化

如图1,可见在信息系统中,威胁与其传播(即这种方式最终达到并影响系统的资产),可能导致的结果和适用的安全措施,这三者的结合定义为“风险因素”(RE)。完整的包含信息系统内可信和可能的风险因素的序列构成对于所分析的系统或子系统的总的风险“范围”。

图1所示的风险模型表示了威胁发起者(例如:人类的攻击者,比方说从事破坏活动者或自然的因素,如地震)、潜在的目标资产(例如:计算机和通讯硬件,软件或数据)以及资产的安全措施、威胁因素发生时所产生的后果(例如:硬件的破坏、信息的泄露、功能的损失等等)四者之间的联系。这些逻辑上的联系指“传播路径”,即从威胁、资产到结果。

按照从威胁到资产路径上发挥作用的位置,安全措施可以分为预防性安全措施与缓解性安全措施。“预防性的安全措施”在路径上被放在威胁和资产的中间,它的预期功能是防止威胁因素以任何重大的方式影响到资产;“缓解的安全措施”在路径上被放置在资产和结果中间,它的预期功能是当预防控制不能防止威胁时,限制和减少资产的损失。

因此,本文将以上的定性的模型可以通过公式(2)定量化:

(2)

模型中的变量含义:

……由威胁 导致的风险因素 造成资产的风险损失

……作用在资产上的威胁 未被控制时可能导致的最大潜在损失

……系统针对威胁 的安全措施失效的概率

……威胁 的预期发生频率

在公式的几个变量中,对于存在的信息系统,针对特定的风险因素 ,可以通过一定的途径和方法,如行业研究报告、企业的历史数据、专家估计等,从而确定模型中最大潜在损失 的值;

针对特定的风险因素 ,在一定系统安全措施的情况下,可以通过一定的途径和方法,如行业研究报告、企业的历史数据、专家估计等,确定模型中系统针对威胁 的安全措施失效的概率 的值。

因此,在公式(2)中,只有威胁 的预期发生频率 ,可以通过历史数据或者专家估计的方法获得。

信息安全投资作为一种特殊投资形式,其目的是降低信息安全风险,投资回报主要来自于风险损失的降低。本文在对信息安全投资的投资回报进行分析的基础上,建立了在信息安全预算有限的约束下的信息安全投资的最优化模型,探讨确定对安全措施选择的最优模式。

3.2 模型中的变量

模型中变量的含义:

m …………存在的可供选择的安全措施的个数;

Ij ………… 第j个安全措施的成本,包括当年的购建成本,以及使用期的维护成本;

I0………… 信息安全投资的预算;

n ………… 风险因子的个数;

REi………… 一定时期内,由威胁i导致的风险因子i的风险损失;

MPLi……… 作用在资产上的威胁i未被控制时可能导致的最大潜在损失;

PCFi……… 系统针对威胁i的安全措施失效的概率;

EFi ………… 一定时期内,威胁i的发生频率;

K ………… 安全措施的有效期限;

r …………… 贴现率;

NPV………… 第j个安全措施针对第i个风险因子产生的净现值;

Ri ………… 第i个风险因子在采取安全措施前的风险损失值;

Ri’ ………… 第i个风险因子在采取一项或者多项安全措施后的风险损失值

Rij’ ………… 针对第i个风险因子,采取第j个安全措施后的风险损失值;

R0 ………… 可接受的风险损失值;

R0* ………… 风险水平的阈值

PCFij ……… 第j项安全措施对威胁i的护失效概率;

决策变量:

Xj …………… 是否选择安全措施j, Xj为0-1变量。

3.3 模型的主要假设:

(1) 假设风险因子之间是相互独立;

(2) 每种安全措施可以独立的发挥作用,当多项安全措施组合使用时,防护失效概率为各项安全措施失效概率的乘积;

3.4 模型的目标函数:

在信息安全投资的决策中,决策者仍然以投资回报最大化为决策目标,模型的目标函数如下:

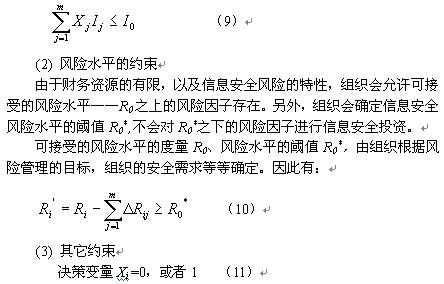

3.5 约束条件:

(1)财务约束

信息安全投资的预算有限的情况下,信息安全投资总额不超过信息安全预算。并且针对所有的风险因子,满足:

该模型作为0-1型整数规划模型,可以使用整数规划模型的一般性解法,如分枝定界法进行求解;也可以使用相关的规划求解工具,如EXCEL的进行规划求解,然后使用其它方法,如分枝定界法进行验证。

3.7决策准则的讨论

预算有限是信息安全投资中的常态,在投资预算有限的情况下,决策准则是与决策者的安全理念与偏好是有关的,不同决策者会根据以下不同目标进行安全措施投资的最优化。

本文考虑了预算约束下,决策者以安全投资收益最大为目标进行优化。在实际中,决策者会根据自己的安全理念进行决策。例如,决策者还可以采用“最大风险最小化”作为优化目标。其安全理念是:在网络安全方面“木桶原理”,网络安全的最薄弱处好比木桶壁上最短的木块,也是威胁对网络攻击的首选之处。因此,网络安全各方面的防护措施的强度应相对均衡。因此,企业必须进行统一、均衡的安全策略管理及实施,从“木桶”的最薄弱处下手,全面提高网络的安全防护能力。

本文对信息安全项目中的投资决策问题进行了研究。在对信息安全投资的投资回报进行分析的基础上,在信息安全预算约束,以及信息安全投资的可行性约束下,建立了信息安全投资的最优化模型,探讨确定对安全措施选择的最优模式。

在考虑更多影响因素和约束条件的情况下,安全措施的选择以及信息安全投资的优化,需要更进一步的研究,在后续的研究工作中,将充实和完善这一项工作。

参考文献

[1]陈德泉,黄怡春,林则夫:评估结果及风险的研究[C],国家自然科学基金会-管理科学论坛(哈尔滨), 2003年1月

[2]陈德泉,林则夫:基于Poisson分布的信息安全风险评估[J],中国管理科学,2003专刊

[3]卢长利,郭俊华:信息技术的投资价值研究[J],科研管理,2002(5):16-19

[4]Finne, T. (1998) Information Security Implemented in: the Theory on Stock Market Efficiency, Markowitz Portfolio Theory and Porter’s Value Chain, Computers and Security, 17 (4), pp. 303-307.

[5]Turban, E, J. Wetherbe and E. McLean (1996) Information Technology for Management: Improving Quality and Productivity, John Wiley and Sons.

[6]Wood: Information systems security: management success factors [J], Computer & Security, V.6: 314-320.

[7]Charette R.N.:Software engineering risk analysis and management [M]. New York: Intertext Publications, 1989.35-37.

[8]Chateauneuf and M,Cohen,Risk seeking with diminishing marginal utility in a non-expected utility model [J],journal of Risk & Uncertainty, 1994,9,77-91。

[9]Clarke and A. Low , Risk analysis in project planning : a simple spreadsheet application using Monte Carlo techniques [J] , Project Appraisal,1993,V.8(3): 141-146.